Trong bài này chúng tôi sẽ giới thiệu cho các bạn cách kiểm tra sự kiện được đăng nhập trên máy tính Windows Server 2008 và Windows Vista. Giới thiệu

Bạn có bao giờ muốn kiểm tra xem những gì đang xảy ra trên một máy tính nhưng lại không có các thông tin để kiểm tra sự kiện? Bài viết này sẽ giúp các bạn kiểm tra những sự kiện cần thiết đăng nhập vào máy tính Windows Server 2008 và Windows Vista.

Thiết lập ghi chép bảo mật

Theo thứ tự để bạn hiểu cách các sự kiện kiểm tra các khía cạnh cụ thể của tính năng ghi bảo mật máy tính như thế nào, bạn cần hiểu cách khởi tạo một ghi chép bảo mật. Hầu hết các máy tính Windows (ngoại trừ một số phiên bản domain controller) không bắt đầu việc ghi thông tin vào Security Log mặc định. Điều này chứa đựng cả những điều tốt lẫn xấu. Điều xấu ở đây là rằng sẽ không có gì được kiểm tra nếu không có sự thực thi của bạn đối với máy tính để bắt đầu thực hiện ghi các sự kiện bảo mật. Tuy nhiên điều này lại giúp tránh được hiện tượng ghi tràn và sinh ra thông báo lỗi chỉ thị rằng bản ghi đã bị đầy. Đây chính là thứ mà các Windows Server 2003 domain controller đã gặp phải mà không có cảnh báo trước.

Khi vấn đề kiểm tra sự kiện bản ghi bảo mật được thiết lập và được cấu hình bằng Group Policy. Bạn có thể cấu hình Group Policy Object nội bộ nhưng điều này không lý tưởng vì bạn phải cấu hình mỗi một máy tính riêng rẻ. Thêm vào đó bạn cũng muốn sử dụng Group Policy bên trong Active Directory để thiết lập việc ghi chép trên nhiều máy tính với một tập các cấu hình. Để thiết lập được việc kiểm tra bản ghi bảo mật, thứ đầu tiên bạn thực hiện là mở Group Policy Management Console (GPMC) trên máy tính gia nhập miền và đăng nhập với các đặc quyền của quản trị viên.

Bên trong GPMC, bạn có thể thấy tất cả các OU (organizational unit) của mình (nếu đã tạo) cũng như tất cả các GPO (nếu đã tạo nhiều hơn số lượng mặc định là 2). Cho ví dụ, chúng tôi sẽ giả định rằng bạn có một OU có chứa nhiều máy tính và tất cả đều cần được kiểm tra thông tin bản ghi bảo mật. Chúng ta sẽ sử dụng Desktops OU và AuditLog GPO.

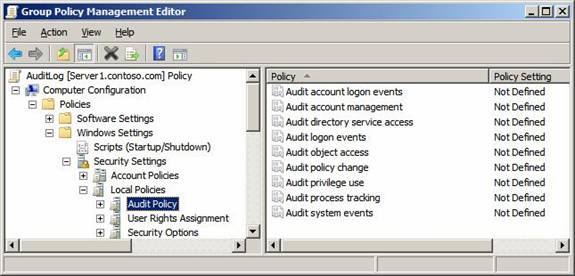

Soạn thảo AuditLog GPO, sau đó mở nút sau:

Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies\Audit Policy

Khi bạn mở rộng nút này, bạn sẽ thấy một danh sách các hạng mục thẩm định có thể cấu hình, như thể hiện trong hình 1 bên dưới.

Hình 1: Các mục chính sách thẩm định Audit Policy cho phép bạn chỉ định vùng bảo mật nào mình muốn ghi

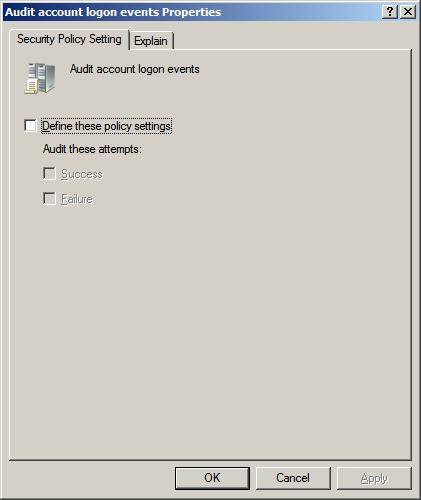

Hình 1: Các mục chính sách thẩm định Audit Policy cho phép bạn chỉ định vùng bảo mật nào mình muốn ghi Mỗi một các thiết lập chính sách đều có hai lựa chọn: Success hoặc Failure. Để cấu hình bất cứ hạng mục nào cho Success hoặc Failure, bạn cần tích vào hộp kiểm Define These Policy Settings, xem thể hiện trong hình 2 bên dưới.

Hình 2: Mỗi một chính sách thẩm định cần phải được định nghĩa trước, sau đó kiểu thẩm định được cấu hình.

Hình 2: Mỗi một chính sách thẩm định cần phải được định nghĩa trước, sau đó kiểu thẩm định được cấu hình. Đây là một giới thiệu vắn tắt về mỗi hạng mục điều khiển những gì:

Audit account logon events – Hạng mục này sẽ thẩm định mỗi khi người dùng đăng nhập hoặc đăng xuất từ một máy tính được sử dụng để hợp lệ hóa tài khoản. Ví dụ dễ hiểu nhất cho tình huống này là khi một người dùng đăng nhập vào máy tính chạy hệ điều hành Windows XP Professional nhưng lại được thẩm định bởi domain controller. Do domain controller sẽ hợp lệ hóa người dùng, khi đó sự kiện sẽ được tạo trên domain controller. Thiết lập này không có trong bất cứ hệ điều hành nào, ngoại trừ Windows Server 2003 domain controller, thành phần được cấu hình để thẩm định sự thành công của các sự kiện. Đây cũng chính là cách tốt nhất để tất cả các máy chủ và domain controller thẩm định các sự kiện này. Tuy nhiên giải pháp này cũng xuất hiện trong nhiều môi trường, nơi các máy khách cũng được cấu hình để thẩm định các sự kiện này.

Audit account management – Hạng mục này sẽ thẩm định mỗi sự kiện có liên quan đến người dùng đang quản lý tài khoản (user, group hoặc computer) trong cơ sở dữ liệu của người dùng trên máy tính được cấu hình thẩm định. Những ví dụ cho các sự kiện này:

Tạo một tài khoản người dùng

Bổ sung thêm một người dùng vào nhóm

Đặt lại tên một tài khoản người dùng

Thay đổi mật khẩu của tài khoản người dùng

Đối với domain controller, hạng mục này sẽ thẩm định những thay đổi đối với tài khoản miền. Đối với máy chủ và máy khách, hạng mục sẽ thẩm định Security Accounts Manager nội bộ và các tài khoản cư trú ở đó. Thiết lập này không được kích hoạt cho bất cứ hệ điều hành nào ngoại trừ Windows Server 2003 domain controller, được cấu hình để thẩm định thành công các sự kiện này. Đó cũng là cách tốt nhất và hay được thực hiện để thẩm định các sự kiện như vậy ở tất cả các domain controller và máy chủ. Đối với việc thẩm định các tài khoản người dùng mà bản ghi bảo mật và các thiết lập thẩm định không thể capture, các bạn có thể tham khảo thêm các thông tin về cách thẩm định các tài khoản người dùng.

Audit directory service access – Hạng mục này sẽ thẩm định sự kiện có liên quan đến việc truy cập của người dùng vào đối tượng Active Directory (AD), AD này đã được cấu hình để kiểm tra sự truy cập của người dùng thông qua System Access Control List (SACL) của đối tượng. SACL của đối tượng AD sẽ chỉ rõ ba vấn đề sau:

Tài khaonr (của người dùng hoặc nhóm) sẽ được kiểm tra

Kiểu truy cập sẽ được kiểm tra, chẳng hạn như đọc, tạo, thay đổi,…

Sự truy cập thành công hay thất bại đối với đối tượng

Do mỗi một đối tượng đều có SACL riêng nên mức điều khiển sẽ rất chính xác. Thiết lập này không được kích hoạt cho bất cứ hệ điều hành nào ngoại trừ Windows Server 2003 domain controller, được cấu hình để thẩm định thành công các sự kiện này. Đây cũng là cách tốt nhất để cho phép thẩm định thành công hay thất bại đối với việc truy cập dịch vụ thư mục cho tất cả domain controller.

Audit logon events – Hạng mục này sẽ thẩm định mỗi sự kiện có liên quan đến người dùng đang đăng nhập, đăng xuất hay đang tạo một kết nối mạng đến một máy tính được cấu hình để thẩm định các sự kiện đăng nhập. Một ví dụ điển hình về trường hợp sử dụng hạng mục này là thời điểm các sự kiện được ghi là thời điểm người dùng đăng nhập vào máy trạm của họ bằng tài khoản người dùng trong miền. Khi đó một sự kiện trên máy trạm làm việc chứ không phải domain controller sẽ được tạo để thực hiện thẩm định. Thiết lập này không có trong tất cả các hệ điều hành ngoại trừ Windows Server 2003 domain controller, được cấu hình để thẩm định sự truy cập thành công của các sự kiện này. Đây cũng là cách thường được sử dụng để ghi các sự kiện này trên tất cả máy tính trong mạng.

Audit object access – Hạng mục này sẽ thẩm định sự kiện khi người dùng truy cập một đối tượng nào đó. Các đối tượng ở đây có thể là các file, thư mục, máy in, Registry key hay các đối tượng Active Directory. Trong thực tế, bất cứ đối tượng nào có SACL sẽ đều được nhóm vào nhóm thẩm định. Giống như việc thẩm định truy cập thư mục, mỗi một đối tượng đều có SACL riêng, cho phép thẩm định mục tiêu các đối tượng riêng biệt. Tuy nhiên không có đối tượng nào được cấu hình để thẩm định mặc định, điều đó có nghĩa rằng việc kích hoạt thiết lập này sẽ không tạo ra bất kỳ thông tin được ghi nào. Khi thiết lập được thiết lập và một SACL cho đối tượng được cấu hình, các entry sẽ hiển thị theo những cố gắng truy cập đăng nhập đối tượng. Thông thường chúng ta không cần cấu hình mức thẩm định này, nó chỉ cần thiết khi có nhu kiểm tra sự truy cập tài nguyên nào đó.

Audit policy change – Hạng mục này sẽ thẩm định mỗi sự kiện có liên quan đến thay đổi của một trong ba lĩnh vực “policy” trên máy tính. Các lĩnh vực “policy” này gồm:

User Rights Assignment - Chỉ định quyền người dùng

Audit Policies – Các chính sách thẩm định

Trust relationships – Các mối quan hệ tin cậy

Thiết lập này không có trong bất cứ hệ điều hành nào ngoại trừ Windows Server 2003 domain controller, được cấu hình để thẩm định sự truy cập các sự kiện này. Thứ tốt nhất để thực hiện là cấu hình mức thẩm định cho tất cả các máy tính trong mạng.

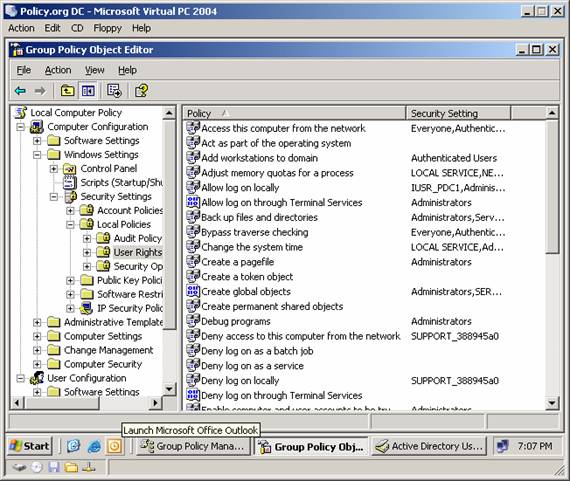

Audit privilege use – Hạng mục này sẽ thẩm định sự kiện có liên quan đến việc thực hiện một nhiệm vụ nào đó được điều khiển bởi một người dùng có thẩm quyền. Danh sách các quyền người dùng khá rộng, bạn có thể quan sát trong hình 3 bên dưới.

Hình 3: Danh sách quyền người dùng cho một máy tính Windows

Hình 3: Danh sách quyền người dùng cho một máy tính Windows Mặc định mức thẩm định này không được cấu hình để kiểm tra các sự kiện cho các hệ điều hành nào. Thứ tốt nhất để thực hiện là cấu hình mức thẩm định này cho tất cả các máy tính trong mạng.

Audit process tracking – Hạng mục này sẽ thẩm định sự kiện có liên quan đến các quá trình trên máy tính. Ví vụ như các chương trình kích hoạt, quá trình exit, gián tiếp truy cập đối tượng, nhân bản. Mức thẩm định này sẽ tạo một số các sự kiện và thường không được cấu hình trừ khi một ứng dụng nào đó đang được kiểm tra với mục đích khắc phục sự cố.

Audit system events – Hạng mục này sẽ thẩm định sự kiện có liên quan đến việc khởi động lại máy tính hoặc “shut down”. Các sự kiện có liên quan với bản ghi bảo mật và bảo mật hệ thống cũng sẽ được kiểm tra khi cách thức thẩm định này được kích hoạt. Đây là một cấu hình thẩm định được yêu cầu cho máy tính cần kiểm tra không chỉ khi các sự kiện xuất hiện mà cả khi bản thân bản ghi được xóa. Thiết lập này không có trong các hệ điều hành ngoại trừ Windows Server 2003 domain controllers, được cấu hình để thẩm định sự truy cập các sự kiện này. Đây là cách thức tốt nhất để cấu hình mức thẩm định này cho tất cả các máy tính trong mạng.

Event ID trên hạng mục thẩm định

Nếu là một quản trị viên có nhiều năm kinh nghiệm chắc hẳn bạn sẽ thấy một số sự kiện có tầm khá quan trọng khi nói đến việc kiểm tra và phân tích bảo mật. Điều đó nói lên rằng trong số hàng nghìn các sự kiện được tạo ra trong bản ghi bảo mật, bạn cần tìm ra những sự kiện quan trọng trong số đông đó. Đây là một trích dẫn các sự kiện quan trọng nhất theo hạng mục để bạn có thể dựa vào đó nhằm kiểm tra từ các bản ghi bảo mật.

Thẩm định các sự kiện đăng nhập tài khoản

Event ID Mô tả

4776 - Domain controller muốn hợp lệ hóa các tiêu chuẩn cho tài khoản

4777 - Domain controller thất bại trong việc hợp lệ hóa các tiêu chuẩn cho tài khoản

4768 - Thẻ thẩm định Kerberos (TGT) được yêu cầu

4769 - Thẻ dịch vụ Kerberos được yêu cầu

4770 - Thẻ dịch vụ Kerberos được làm mới

Thẩm định việc quản lý tài khoản

Event ID Mô tả

4741 - Tài khoản máy tính được tạo

4742 - Tài khoản bị thay đổi

4743 - Tài khoản bị xóa

4739 - Domain Policy bị thay đổi

4782 - Một tài khoản được truy cập

4727 - Nhóm bảo mật global được tạo

4728 - Một thành viên được bổ sung vào nhóm bảo mật global

4729 - Một thành việc được remove khỏi nhóm bảo mật global

4730 - Nhóm bảo mật global bị xóa

4731 - Nhóm bảo mật local được tạo

4732 - Một thành viên được bổ sung vào nhóm bảo mật local

4733 - Một thành việc được remove khỏi nhóm bảo mật local

4734 - Nhóm bảo mật local bị xóa

4735 - Nhóm bảo mật local bị thay đổi

4737 - Nhóm bảo mật global bị thay đổi

4754 - Nhóm bảo mật universal được tạo

4755 - Nhóm bảo mật universal bị thay đổi

4756 - Một thành viên được bổ sung vào nhóm bảo mật universal

4757 - Một thành viên bị remove khỏi nhóm bảo mật universal

4758 - Nhóm bảo mật universal bị xóa

4720 - Tài khoản người dùng được tạo

4722 - Tài khoản người dùng được kích hoạt

4723 - Hiện hành động thay đổi mật khẩu tài khoản

4724 - Hành động thiết lập lại mật khẩu tài khoản

4725 - Tài khoản người dùng bị vô hiệu hóa

4726 - Tài khoản người dùng bị xóa

4738 - Tài khoản người dùng bị thay đổi

4740 - Tài khoản người dùng bị khóa chặn

4765 - SID History được bổ sung vào tài khoản

4766 - Hành động bổ sung SID History vào tài khoản bị thất bại

4767 - Tài khoản người dùng được mở khóa

4780 - ACL được thiết lập trên các tài khoản là thành viên của nhóm quản trị.

4781 - Tên của tài khoản bị thay đổi:

Thẩm định truy cập dịch vụ thư mục

4934 - Các thuộc tính của đối tượng Active Directory bị tạo bản sao

4935 - Lỗi sao chép bắt đầu

4936 - Lỗi sao chép chấm rứt

5136 - Đối tượng dịch vụ thư mục bị thay đổi

5137 - Đối tượng dịch vụ thư mục được tạo

5138 - Đối tượng dịch vụ thư mục không bị xóa

5139 - Đối tượng dịch vụ thư mục bị chuyển đi

5141 - Đối tượng dịch vụ thư mục bị xóa

4932 - Sự đồng bộ bản sao của một Active Directory bắt đầu

4933 - Sự đồng bộ bản sao của một Active Directory kết thúc

Thẩm định sự kiện đăng nhập

4634 - Tài khoản bị đăng xuất

4647 - Người dùng bắt đầu đăng xuất

4624 - Tài khoản đăng nhập thành công

4625 - Tài khoản đăng nhập thất bại

4648 - Đăng nhập được thực hiện bằng các chứng chỉ rõ ràng

4675 - SID được lọc

4649 - Phát hiện tấn công replay

4778 - Session được kết nối lại đến Window Station.

4779 - Session được bị hủy kết nối từ Window Station

4800 - Máy trạmg làm việc bị khóa

4801 - Máy trạm làm việc được mở khóa

4802 - Screen saver được đánh thức

4803 - Screen saver được thoát

5378 - Sự ủy thác các tiêu chuẩn yêu cầu không được phép bởi chính sách.

5632 - Một yêu cầu được tạo để thẩm định cho một mạng không dây.

5633 - Một yêu cầu được tạo để thẩm định cho một mạng chạy dây.

Thẩm định truy cập đối tượng

5140 - Một đối tượng chia sẻ mạng bị truy cập

4664 - Một cố gắng được thực hiện để tạo một liên kết cứng

4985 - Trạng thái của một giao dịch đã thay đổi

5051 - File được ảo hóa

5031 - Windows Firewall Service đã hóa ứng dụng không cho chấp nhận các kết nối gửi đến trên mạng.

4698 - Một nhiệm vụ được lên lịch trình được tạo.

4699 - Một nhiệm vụ được lên lịch trình bị xóa

4700 - Một nhiệm vụ được lên lịch trình được kích hoạt

4701 - Một nhiệm vụ được lên lịch trình bị vô hiệu hóa

4702 - Một nhiệm vụ được lên lịch trình được nâng cấp

4657 - Giá trị thanh ghi bị thay đổi

5039 - Giá trị thanh ghi được ảo hóa

4660 - Đối tượng bị phát hiện

4663 - Một cố gắng tạo được thực hiện để truy cập một đối tượng.

Thẩm định sự thay đổi của chính sách

4715 - Chính sách thẩm định (SACL) trên một đối tượng bị thay đổi.

4719 - Chính sách thẩm định hệ thống bị thay đổi

4902 - Bảng chính sách thẩm định theo người dùng được tạo

4906 - Giá trị CrashOnAuditFail đã thay đổi

4907 - Các thiết lập thẩm định trên đối tượng bị thay đổi

4706 - Sự kỳ vọng mới được tạo cho một miền

4707 - Sự kỳ vọng cho miền được remove

4713 - Chính sách Kerberos bị thay đổi

4716 - Thông tin về miền tin cậy bị thay đổi

4717 - Sự truy cập bảo mật hệ thống được cho phép đối với một tài khoản.

4718 - Sự truy cập bảo mật hệ thống được remove khỏi tài khoản

4864 - Sự xung đột về không gian tên được phát hiện

4865 - Một Entry chứa thông tin về forest tin cậy được được bổ sung

4866 - Một Entry chứa thông tin về forest bị remove

4867 - Một Entry chứa thông tin về forest bị thay đổi

4704 - Quyền người dùng được gán

4705 - Quyền người dùng bị remove

4714 - Chính sách khôi phục dữ liệu mã hóa bị thay đổi

4944 - Chính sách bên dưới là tích cực khi Windows Firewall bắt đầu.

4945 - Một rule được liệt kê khi Windows Firewall bắt đầu

4946 - Có một thay đổi xuất hiện trong danh sách ngoại lệ của Windows Firewall. Một rule được bổ sung.

4947 - Có một thay đổi trong danh sách ngoại lệ của Windows Firewall. Một rule bị thay đổi

4948 - Có một thay đổi trong danh sách ngoại lệ của Windows Firewall. Một rule bị xóa

4949 - Các thiết lập của Windows Firewall đã được khôi phục về giá trị mặc định

4950 - Các thiết lập của Windows Firewall đã thay đổi

4951 - Một rule được bỏ qua vì Windows Firewall không nhận ra số phiên bản major của nó.

4952 - Những thành phần của rule bị bỏ qua vì Windows Firewall không nhận ra số phiên bản minor của nó. Các thành phần khác của rule sẽ được thực thi.

4953 - Một rule bị Windows Firewall bỏ qua do không đúng luật.

4954 - Các thiết lập Windows Firewall Group Policy đã thay đổi. Thiết lập mới được áp dụng.

4956 - Windows Firewall đã thay đổi profile tích cực.

4957 - Windows Firewall không sử dụng rule bên dưới:

4958 - Windows Firewall không sử dụng rule bên dưới vì các rule là của các mục không được cấu hình trên máy tính này:

6144 - Chính sách bảo mật trong các đối tượng chính sách nhóm được sử dụng thành công.

6145 - Một hoặc nhiều lỗi xuất hiện trong quá trình xử lý chính sách bảo mật trong các đối tượng chính sách nhóm.

4670 - Sự cho phép trên đối tượng bị thay đổi.

Thẩm định sử dụng đặc quyền

4672 - Các đặc quyền đặc biệt gán cho đăng nhập mới

4673 - Dịch vụ đặc quyền được gọi

4674 - Một hoạt động được thực hiện trên đối tượng đặc quyền

Thẩm định các sự kiện hệ thống

5024 - Windows Firewall Service được khởi chạy thành công

5025 - Windows Firewall Service bị stop

5027 - Windows Firewall Service không thể lấy lại chính sách bảo mật từ lưu trữ nội bộ. Dịch vụ sẽ tiếp tục thực thi chính sách hiện hành.

5028 - Windows Firewall Service không thể phân tích cú pháp chính sách bảo mật mới. Dịch vụ sẽ tiếp tục với chính sách thực thi hiện hành.

5029 - Windows Firewall Service thất bại trong quá trình chạy driver. Dịch vụ sẽ tiếp tục thực thi chính sách hiện hành.

5030 - Windows Firewall Service thất bại trong quá trình khởi chạy.

5032 - Windows Firewall không thể thông báo cho người dùng rằng nó đã khóa ứng dụng trong việc truy cập các kết nối gửi đến trong mạng.

5033 - Windows Firewall Driver đã khởi chạy thành công

5034 - Windows Firewall Driver đã bị stop

5035 - Windows Firewall Driver bị thất bại trong quá trình khởi chạy

5037 - Windows Firewall Driver đã xóa lỗi runtime quan trọng. Kết thúc

4608 - Windows đang khởi động

4609 - Windows đang tắt

4616 - Thời gian hệ thống bị thay đổi

4621 - Quản trị viên đã khôi phục hệ thống từ CrashOnAuditFail. Người dùng không phải là quản trị viên sẽ được phép đăng nhập. Một số hành động kiểm định có thể không được ghi lại.

4697 - Dịch vụ được cài đặt trong hệ thống

4618 - Mẫu sự kiện bảo mật được kiểm tra đã xuất hiện

Để xem danh sách đầy đủ về tất cả các sự kiện, bạn có thể truy cập vào website của Microsoft Tại đây !.

Kết luận

Microsoft vẫn tiếp tục nhóm thêm các sự kiện để hiển thị trong Security Log bên trong Event Viewer. Khi đã sử dụng Group Policy để thiết lập các hạng mục mà bạn sẽ thẩm định và kiểm tra, bạn có thể sử dụng các sự kiện đã được giới thiệu ở trên để kiểm tra những gì cần thiết cho môi trường của mình. Nếu kết hợp được các sự kiện với công nghệ khác, chẳng hạn như các subscription, bạn có thể tạo một bản ghi các sự kiện cần thiết cho việc kiểm tra để thực hiện trách nhiệm và giữ bảo mật cho mạng của mình.

WindowSecurity